W moim ostatnim artykule w ramach iAutomatyka.pl napisałem o programowaniu i integracji skanera S3000 firmy SICK w sieci ProfiiSafe. Specjalnie pominąłem ustawienia skanera bezpieczeństwa, które uznałem za bardziej zaawansowane nie chcąc wprowadzać wielu pojęć w jednym czasie. W funkcjach, które są bardziej zaawansowane czasem źle pojmowane są ustawienia przełączenia pól, pola symultaniczne i funkcja „kontur referencyjny”.

Zapraszam kolejny raz do zagłębienia się w świat bezpieczeństwa maszyn, tym razem o bardziej zaawansowanych funkcjach. Mam nadzieję, że i tym razem moja wiedza spotka się z pozytywnym odbiorem.

Przełączanie zestawu pól

Podczas konfiguracji skanera w zakładce Inputs uruchamiamy funkcjonalność przełączania zestawów pól w skanerze (ochronnego i ostrzegawczego). W zależności od wersji skanera możemy tych pól ustawić więcej lub mniej. Należy pamiętać, że przełączanie pól w skanerze jest funkcją bezpieczeństwa i musi być kontrolowana w sposób bezpieczny.

Przełączanie pól możemy wykorzystać do sterowania wielkością pola ochronnego podczas jazdy AGV (automated guided vehicle) w zależności od prędkości. Wiemy że jeżeli AGV przyśpiesza, droga hamowania się wydłuża co musi nieść za sobą dłuższe pole ochronne. Także przy innych procesach produkcyjnych przełączanie pól może okazać się niezbędne w przypadkach kiedy wejście do strefy jest zamykane, a skaner uniemożliwia uruchomienie maszyny kiedy operator odkłada lub pobiera detal. W takich przypadkach skaner uaktywnia się tylko wtedy kiedy automatyczna brama jest otwarta uniemożliwiając jej zamknięcie i uruchomienie procesu.

Na powyższym rysunku znajduje się konfiguracja skanera do pracy w trybie przełączania pól. Przełączanie pól będzie odbywać się za pomocą jednego wejścia A, które to zawiera 2 bity A1 i A2. Są to bity wyjściowe sterownika bezpieczeństwa, a wejściowe do skanera. Należy sprawdzić wraz z instrukcją obsługi skanera bezpieczeństwa, które bity odpowiadają za przełączanie w sterowniku PLC.

Sterowanie bitami przełączania pól musi być tak wysterowane, aby na wejściu A nie pojawiły się dwie logiczne 1 lub 0. Oznacza to, że dla przykładowych ustawień pokazanych powyżej na wejściu A1 i A2 nie może w tym samym momencie być logiczne 1 lub logiczne 0. W takim przypadku skaner automatycznie wyłączy wyjścia bezpieczne i wyświetli błąd sekwencji przełączania pól. Aby zrestartować skaner w takim błędzie należy wyłączyć i załączyć zasilanie lub wysłać bit restartu na wejście skanera. Jedynym wyjątkiem jest sytuacja kiedy skaner nie pokaże błędu. Będzie to stan zaraz po załączeniu zasilania. Skaner w tym momencie będzie wyświetlał informacje „oczekiwanie na poprawne wejścia”. Taki sposób działania ma swoje źródło w skanerze z fizycznymi I/O i służy do wykrycia zwarcia do +24V, GND, lub przerwy w przewodzie.

Po skonfigurowaniu wejść cyfrowych należy narysować odpowiednie pola w zakładce „Field sets”.

W programie CDS w zakładce „Cases” należy skonfigurować przypadki monitorowania. W tabeli po lewej stronie okna widać jaki przypadek monitorowania zostanie załączony w zależności od stanu wejścia A. W oknie po prawej stronie należy wybrać zestaw pól dla konkretnego przypadku.

Stan na wejściu A będzie logicznym 0 kiedy wejście A1 będzie w stanie wysokim, a wejście A2 niskim. Natomiast stan logiczny 1 nastąpi kiedy na wejście A1 podany będzie sygnał niski, a na wejście A2 wysoki.

System bezpieczeństwa może także zawierać informacje na temat sekwencji przełączania zestawów pól. Oznacza to dodatkowe zabezpieczenie przed błędem w programie i zawiera informacje z jakiego przypadku monitorowania istnieje możliwość przełączania się do innego przypadku monitorowania. Oznacza to, że można zaprogramować zabezpieczenie że z przypadku monitorowania 1 można przełączyć na przypadek 3 a z 3 na 2 itp.

Pola symultaniczne

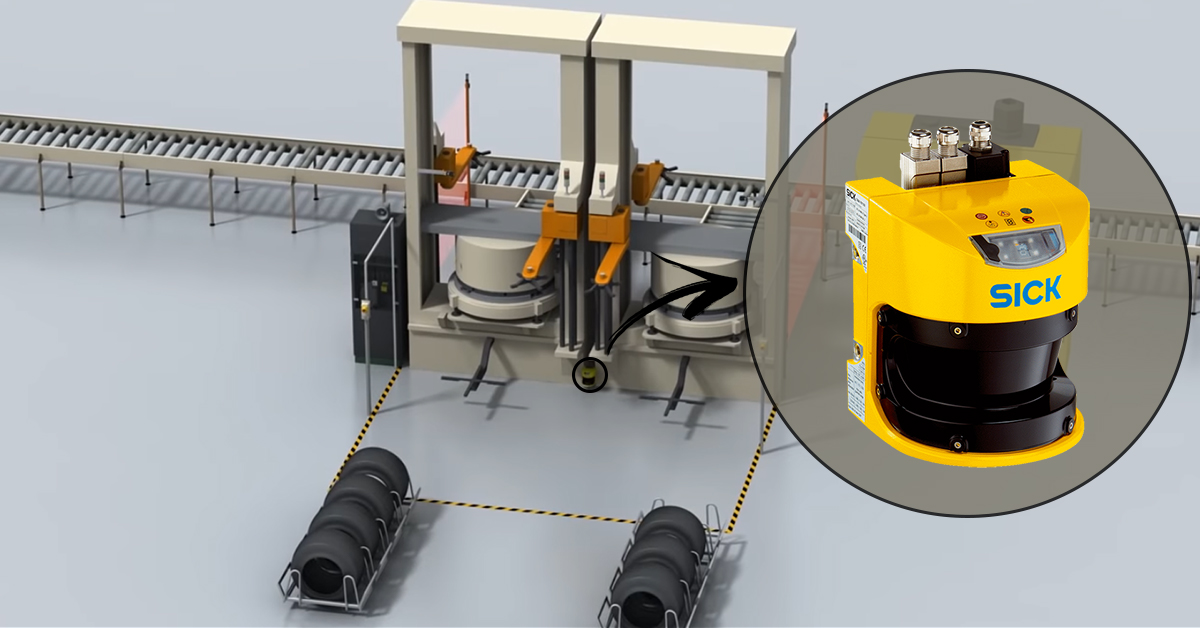

Pola symultaniczne tworzą jakby 2 skanery w jednej obudowie. Skaner w takim przypadku monitoruje osobno strefę, np. po jego prawej stronie i osobno po jego lewej stronie.

Dobrym przykładem są 2 cele zrobotyzowane stojące obok siebie. Skaner w takim przypadku można zamontować pomiędzy tymi celami i osobno zatrzymywać ruch niebezpieczny prawej i lewej strony, kiedy zostaje naruszone pole ochronne odpowiedzialne za daną strefę.

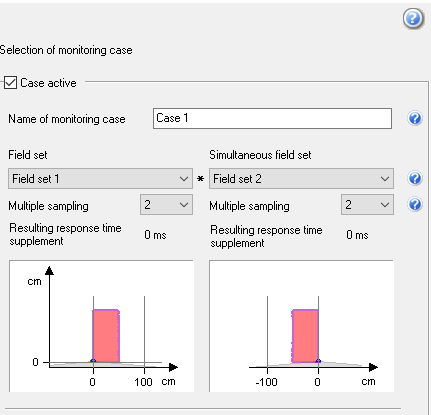

Ustawienie takiego pola symultanicznego przedstawia poniższy rysunek.

Jak można zauważyć na rysunku w celach pokazowych ustawiono pole po prawej i po lewej stronie skanera bezpieczeństwa.

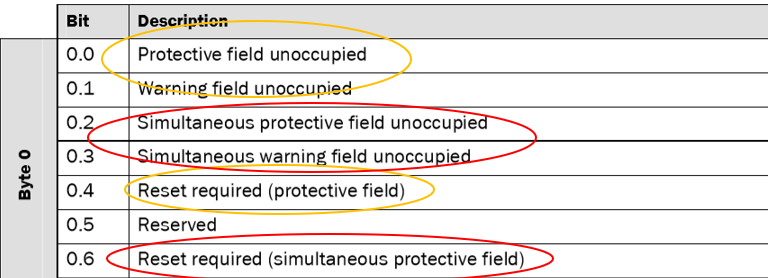

W wymianie danych pomiędzy skanerem a sterownikiem bezpieczeństwa zestaw pól „Field set” używa bitów bez „Simultaneous” w nazwie, natomiast pole symultaniczne to słowo zawiera.

Rysunek 7 Spis bitów w zależności od rodzaju pola. Kolorem czerwonym zaznaczono pola jednoczesnego monitorowania

Kontur referencyjny

Kontur referencyjny jest niejako odwrotnością pola ochronnego skanera. Po ustawieniu takiego pola (pole o kolorze niebieskim) obiekt musi się w nim znajdować podczas pracy. Kontur referencyjny może być wykorzystany do monitorowania zamknięcia drzwi, monitorowania obecności wózka, pojemnika itp. (ogólnie elementów ważnych ze względów bezpieczeństwa, np. stojący pojemnik zasłania wejście do strefy niebezpiecznej). Bardzo ważną informacją jest to, że skaner pracuje w aplikacji pionowej. Wtedy wykorzystanie takiej funkcji jest obligatoryjne. W takim przypadku pole referencyjne musi być ustawione na elementy konstrukcyjne w taki sposób, aby w przypadku przekręcenia skanera przypadkowo lub celowo, brak tego obiektu został natychmiast wykryty. Jest to bardzo ważne dlatego, że lekkie przekręcenie skanera spowoduje możliwość przejścia do strefy niebezpiecznej pomiędzy polem ochronnym a konstrukcją.

Rysunek 8 Wyrysowany kontur referencyjny wraz z wyszczególnionym narzędziem do rysowania

Podsumowanie

W artykule pokazano iż dodatkowe funkcjonalności skanera bezpieczeństwa nie tylko poprawiają bezpieczeństwo operatorów i osób postronnych, ale także chronią proces zwiększając przy tym w sposób bezpieczny produktywność. Projektantom dzięki zaawansowanym funkcjonalnościom umożliwiają rozwiązanie wielu problemów a także umożliwiają zwiększenie funkcjonalności maszyn.

Mam nadzieję, że po dwóch artykułach jaśniejsze stało się wykorzystanie skanera w aplikacjach przemysłowych i zwiększy świadomość użytkowników o tym sprzęcie. Jeżeli jesteście Państwo zainteresowani tematyką komunikacji Profinet, Profisafe lub bezpieczeństwa przemyśle dajcie znać w komentarzu.

Proszę pamiętać, że użycie systemów bezpieczeństwa powinno być poprzedzone przeprowadzoną oceną ryzyka.

Zdjęcia pochodzą ze strony SICK.pl, dokumentacji technicznej skanera S3000 a także zbiorów własnych autora.

|